確切了解主機的資安弱點,才能進行有效的防護!

我自己在學習資安防護的專業時,喜歡使用正式運作的系統環境來做測試,當然不是指直接針對正式伺服器進行弱掃攻擊,而是將正式伺服器備份至測試伺服器來進行測試(並且會搭建一個專屬的網路環境)。

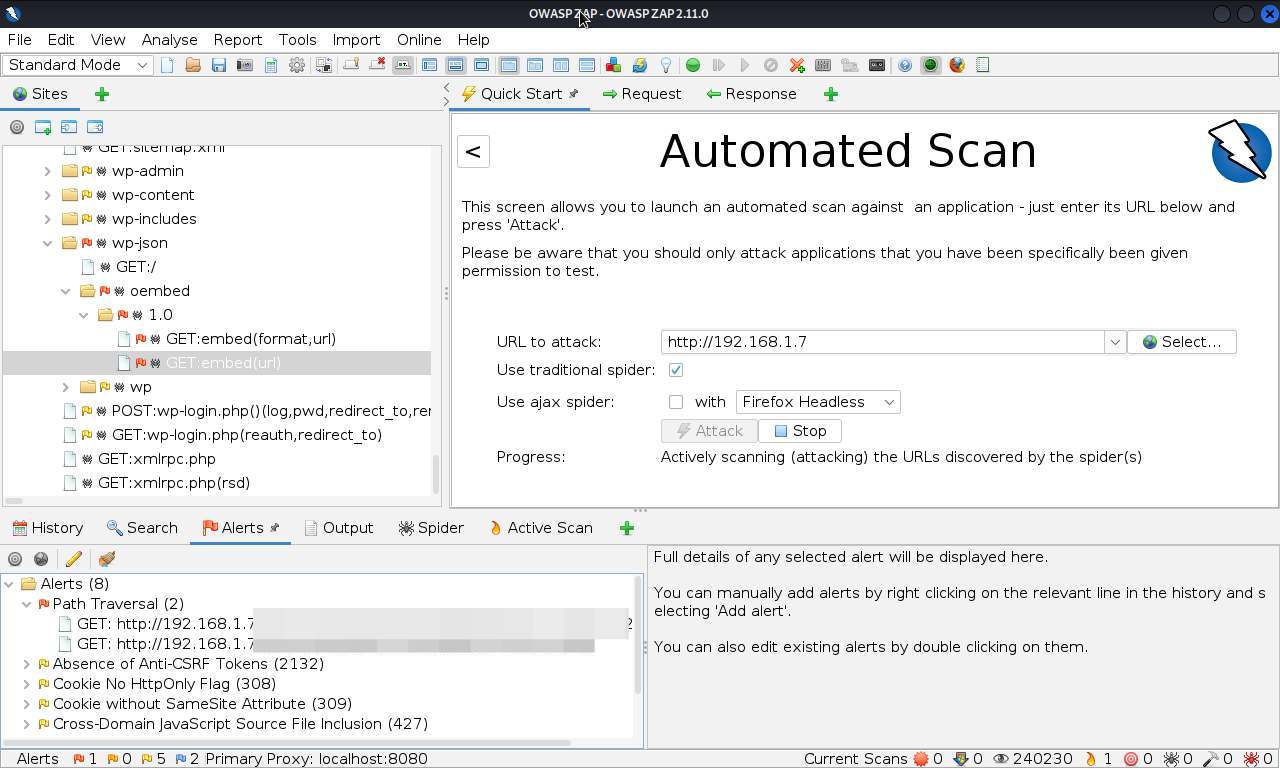

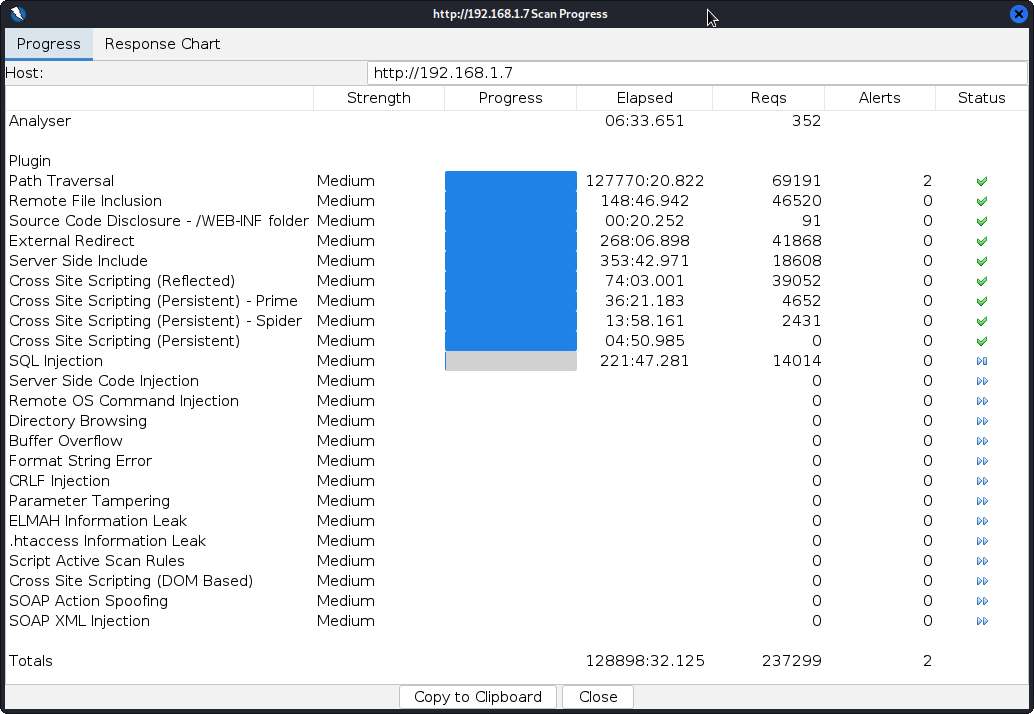

以OWASP ZAP這個弱掃工具來說,主要就是能針對Web Application進行深度掃描,若是網站的資料越多、掃描的時間就會越長,會影響到掃描時間的因素還有:

- 網路的效能(有線網路會比無線網路快)

- 攻擊機的硬體效能(運作OWASP ZAP的測試機)

- 靶機的硬體效能(運作被攻擊網站的測試機)

- 次世代防火牆的硬體效能(會影響封包處理能力)

昨天我在次世代防牆上啟用了NAXSI WAF的功能,雖然文件上都提到NAXSI可以防護XSS和SQL Injection的攻擊,但我就是想實際測測它的防護能力如何,是否還能阻擋其它攻擊?能不能取代在伺服器上安裝的防護軟體?

此外我也想了解靶機的服務在透過次世代防火牆(NGFW)、NFGW+NAXSI的防護之下,對於實際的網路服務效能會有多少影響?會不會造成網路連線變得很慢?影響到正常的運作?

底下是攻擊主機的參考畫面~

使用最新版本的Kali Linux,並安裝2.11.0的OWASP ZAP。

使用OWASP ZAP來進行弱點掃描

確實還能找到其它的可能漏洞,例如Path Traversal(點點斜線攻擊)~

ZAP可以針對Web Application進行深度掃描

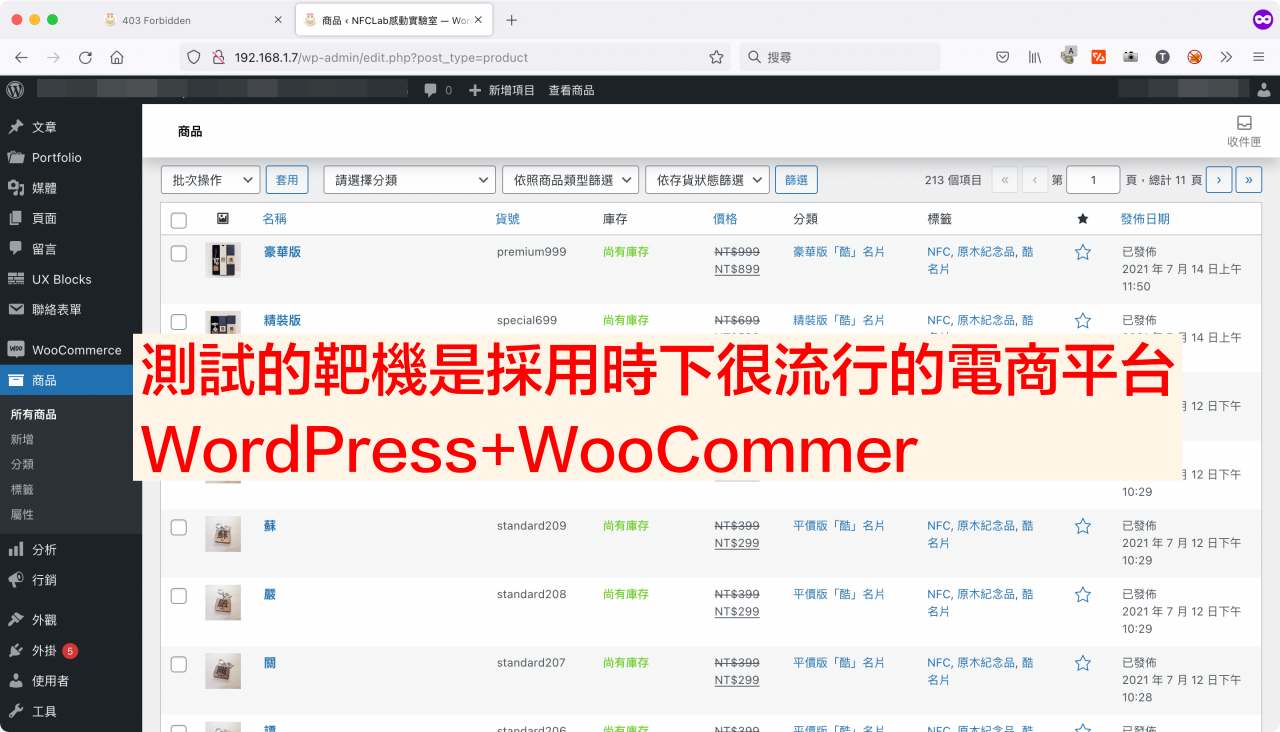

底下是靶機的參考畫面~

使用標準的LAMP伺服器,並安裝了WordPress和WooCommerce,用來模擬正式的電商平台網站。

使用WordPress電商網站來擔任靶機

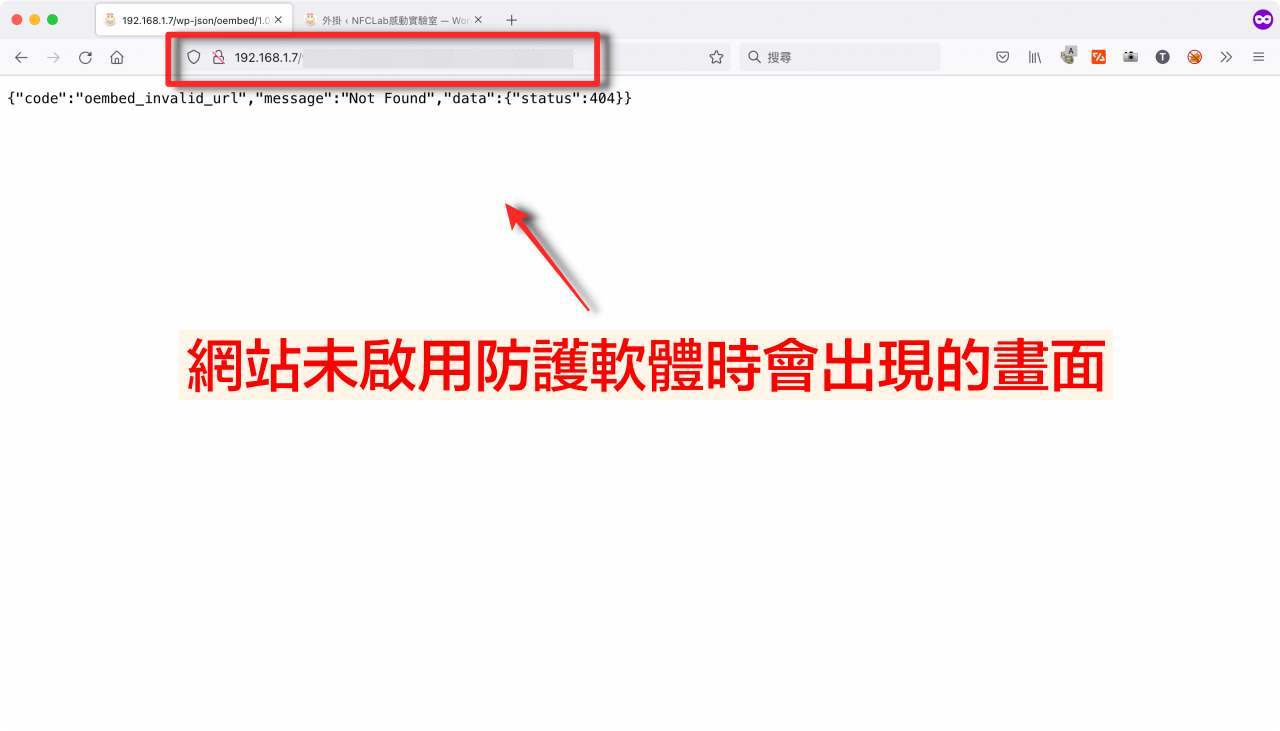

WordPress未啟用防護軟體、有使用NAXSI WAF

由於在ZAP能找出疑似Path Traversal的漏洞,表示NAXSI無法防護此類攻擊。

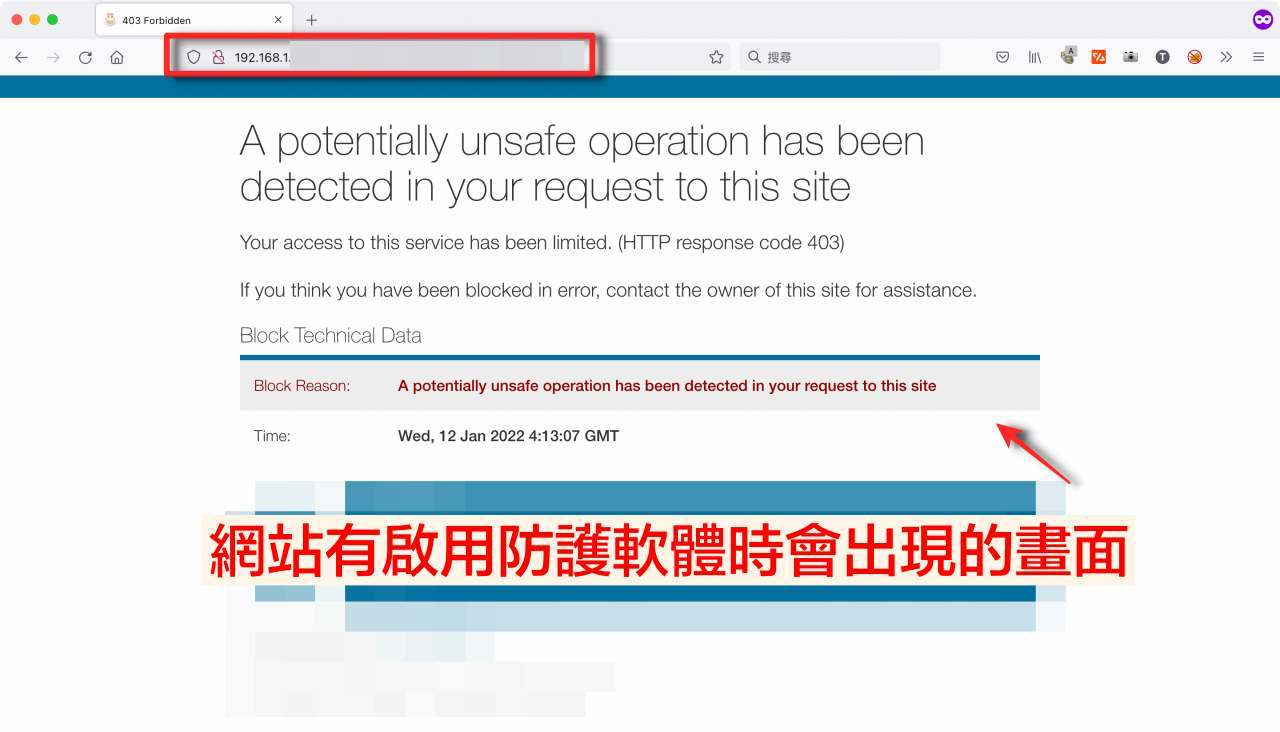

WordPress本身有啟用防護軟體、有使用NAXSI WAF

Path Traversal的漏洞被本身的防護軟體阻擋了!

OWASP ZAP掃描還沒跑完,接下來還要再測試~

由於這次進行描掃時,我有將WordPress電商網站的防護機制啟用,因此有些弱點掃描可能會被網站本身的防護機制擋掉,等過幾天完成這次的掃描之後,我還要把該防護機制關掉後再重新掃描測試一次~

我知道很多人的測試靶機都是使用有漏洞的DVWA、WebGoat和bWAPP等等,但那是為了熟悉各種資安滲透工具的使用時所採用的機制,我自己學習資安的目的主要是為了防護伺服器被滲透攻破,因此才會習慣用自己架設的LAMP網站來進行測試。

當然,掃描出來的結果是供做參考,並不代表百分之百正確,就像人類去醫院做全身健康檢查,檢查後的報告數據也只是用做參考,不代表一定有生病或沒生病,還得由專業的醫生來協助判斷才行。

企業的資安防護也是如此,資安弱掃的目的在於協助企業在駭客發動攻擊之前能自行先找出資安漏洞、修補漏洞,進而增加企業的資安防護力。不過要注意的是,資安防護需要企業長期的關注,因為資安漏洞會隨著時間而越來越多,並不是現在都沒問題、以後就都不會有問題!

此外想要確保企業資安沒有問題,並不是只要修補伺服器主機的資安漏洞就可以,也許伺服器主機本身沒有漏洞,但問題卻可能會發生在架構規劃或是人為操作上~

需要找專業的顧問協助嗎?歡迎找我。