駭客攻擊的手法不斷在演變,傳統電子郵件仍是最常被利用的管道!

這幾年我一直在深入學習資安滲透工具,也才能明白駭客們能使用的工具到底有多強,有些混合型工具實在太強大,一次能包辦弱點掃描+攻擊+植入後門,實在令人嘆為觀止,也難怪資安事件會那麼頻頻發生了!

資安滲透攻擊可以依照目標對象來選擇合適的攻擊工具,若是目標是伺服器主機、網站資料庫等等屬於「非人類」的對象時,會需要有一定的滲透流程來進行攻擊;若目標是「一般人類」的對象時,大都會使用社交工程的攻擊手法來進行滲透!

電子郵件便是屬於社交工程的攻擊手法之一,有的還會結合AI語音詐騙,但大多數都是假冒知名企業發出的通知信件來誘騙收件人進行點擊,然後會利用釣魚網站來進一步騙取收件人的重要帳號密碼(例如FB、IG等),重點是釣魚網站做得和真網站很相似,在乍看之下很容易會誤以為是真的官方網站!

而電子郵件的另一種目的是在收件人的電腦植入後門程式、安裝惡意病毒,不一定會很快發動攻擊,但一旦發動攻擊時可能就會波及網路中所有的電腦和NAS儲存設備,並且會很難追查哪一台電腦是最開始的淪陷區…

所以只能提醒大家要提高警覺(就像面對詐騙電話一樣):

- 看到異常的信件千萬不要好奇去直接開啟

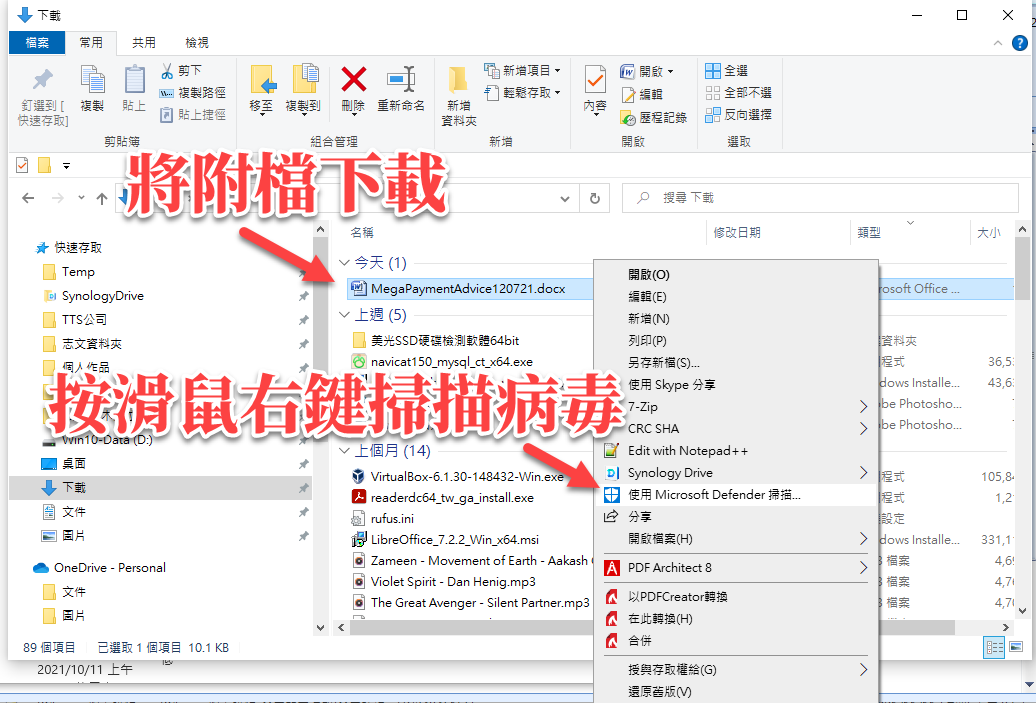

- 若有附檔更要小心,務必要先下載進行掃描

- 重要資料請做好備份、備份、再備份

- 若有NAS儲存設備時,NAS的資料也要另外做備份

底下的案例是偽造成「兆豐銀行」的病毒郵件~

一般我在收到感覺很奇怪的電子郵件,尤其是有附檔時,我自己會先用幾個方式檢查:

- 查看郵件原始內容的來源發信IP

- 查看郵件伺服器的日誌來確認發信IP

- 檢查發信IP的伺服器域和相關的國家

- 都確認沒問題才下載附檔,並先進行掃描

用上面的第一步驟就很容易判斷出95%的詐騙郵件或病毒郵件,可以直接刪除該郵件,我這幾天連續收到來自兆豐銀行的一封金融付款通知郵件,雖然在第2步驟就能發現是有問題的,但為了寫文章分享,所以我特別下載下來進行掃描,果然是病毒信件!

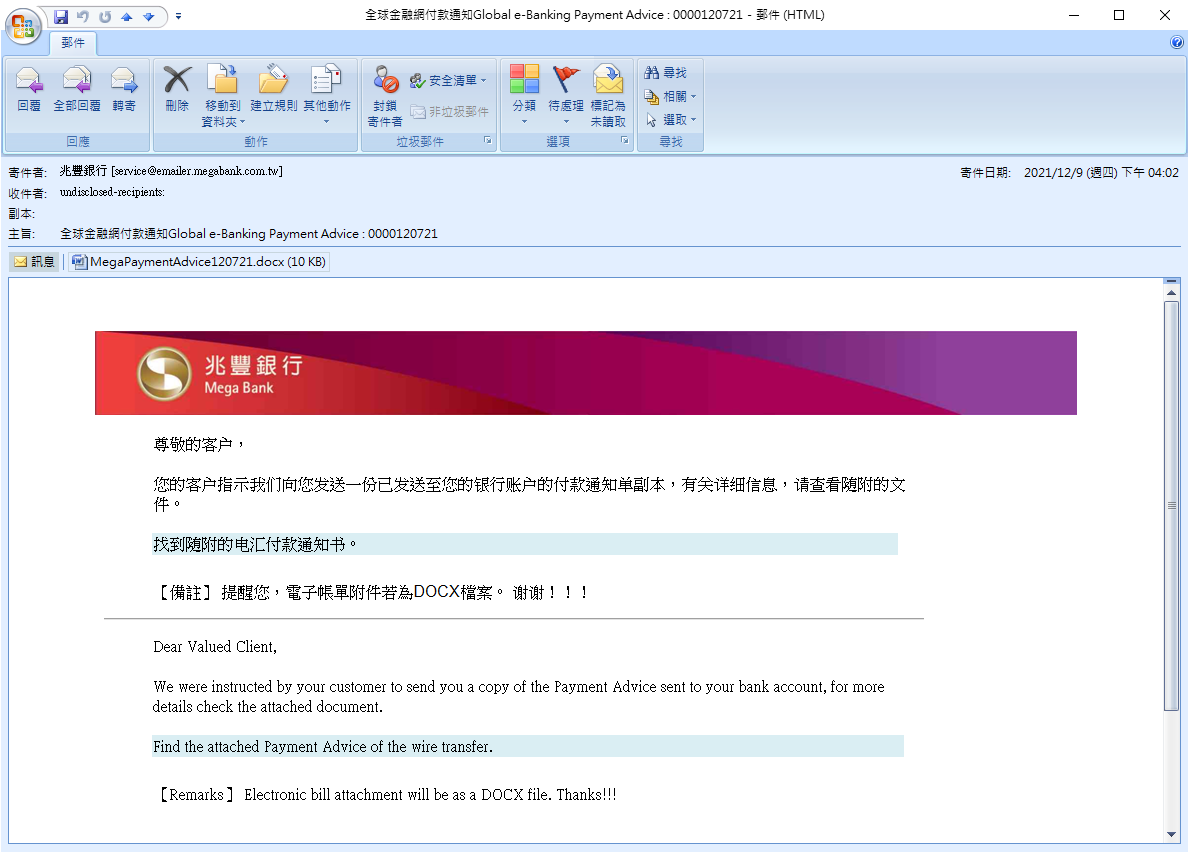

收到的病毒郵件內容

從信件中可以發現有兩個疑點:沒有收件人、內容是簡體中文(因為我在中國沒有生意往來)

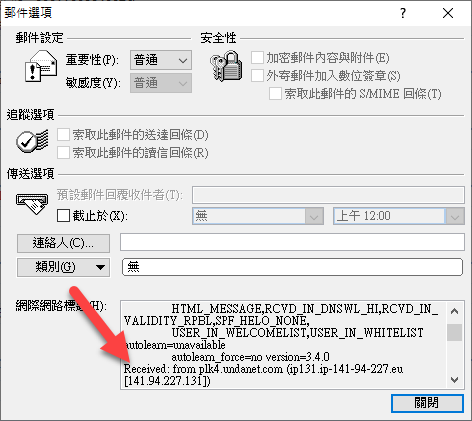

從郵件原始內容查看寄信來源

以此例來說是來自141.94.227.131這個IP,很明顯不是來自兆豐銀行的信件

查詢141.94.227.131的IP

是位於法國的某台Ubuntu主機,服務開了很多,應該是台被駭客入侵的傀儡機

為了證明郵件確實有問題,特別下載郵件附檔來掃描

這次的附檔是docx,其實xlsx、pdf等檔案格式也常被駭客用來植入惡意程式

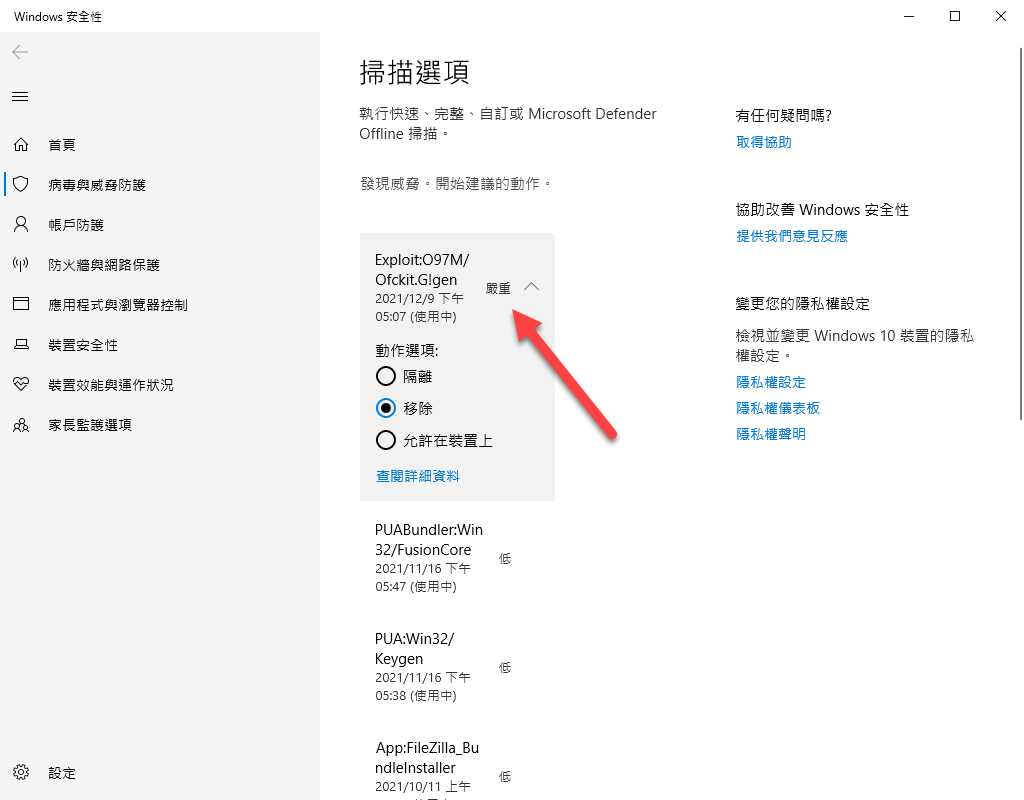

使用Windows 10內建的Defender防護進行掃描

掃描結果確認這個郵件中的附檔是有內含惡意程式

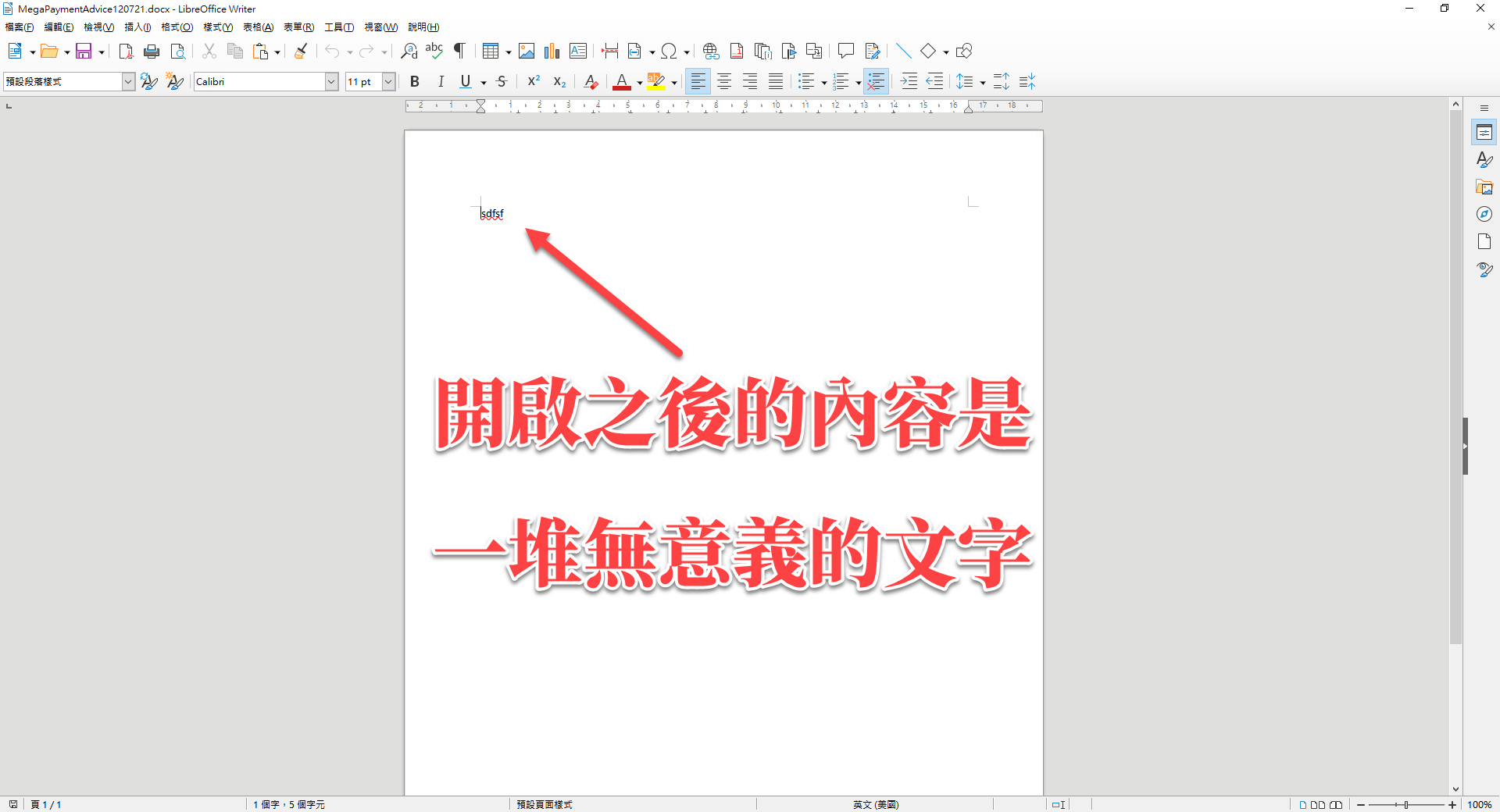

我特定使用LibreOffice來開啟附檔確認內容

為了安全考量,所以用LibreOffice這個自由軟體來開啟docx檔案,最好還是別開啟!

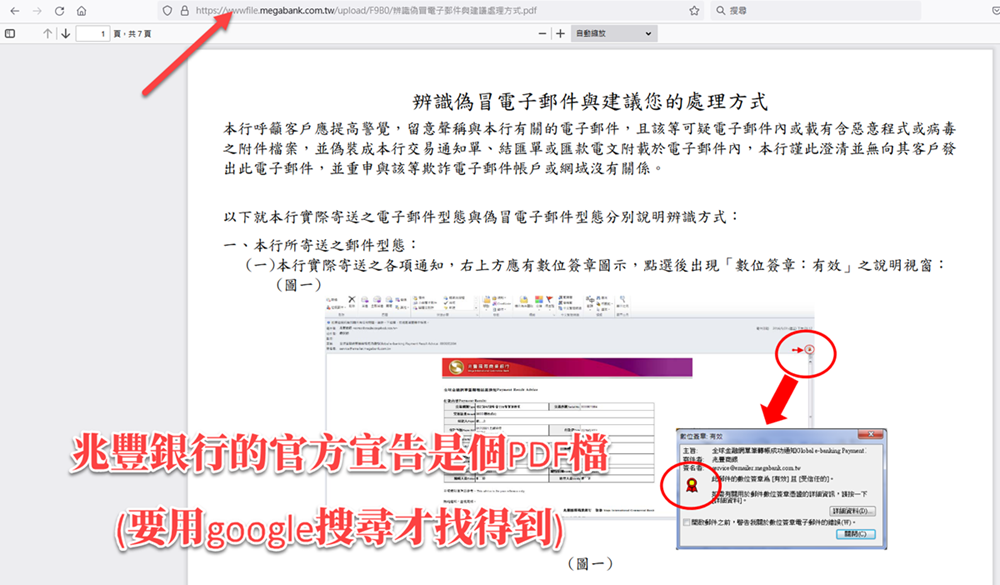

我比較無法理解的是,官網的資安訊息竟然那麼難查?

由於這次收到的惡意郵件是偽裝成兆豐銀行的信件,應該會有不少人向兆豐銀行反應,他們應該也會有所公告才對,就像消費者接到詐騙電話時,一定會先向相關店家反應,請店家儘速公告,才能避免更多人被騙~

可惜的是台灣很多企業對於資安事件和詐騙電話的公告都只是做個形式而已,我查了強大的google搜尋引擎,找到的都是pdf檔格式的公告???在官方網站我還沒找到相關的訊息,這真的讓人很無言…

也難怪駭客組織會持續用這些企業來進行攻擊,因為企業可能認為和他們無關,有做到PDF檔公告寄給客戶就好了!

雖然現在法規有要求被駭的上市櫃公司和企業組織要進行公告,但這些公司組織也是一樣用很制式的詞句說被駭了,然後沒有造成重大損失之類的官話等等,老實說,他們最怕的是會影響股價而已!

台灣企業若是仍然抱持著做做表面的心態來面對資安事件,保證損失一定會越來越大,而且可能會連累公司員工、客戶和終端消費者!